流量密碼 提供 科技、娛樂、流行、穿搭、影劇、遊戲、電競、開箱、資訊、正妹網紅女神 等各類新聞資訊等,發燒話題永不退流行,讓您第一手快速掌握,快速更新文章及最新消息的發布就是我們的宗旨,只要隨時關注流量密碼資訊就是掌握 流量密碼。

俗話說凡走過必留下痕跡,目前成為全球焦點的 Wannacry 勒索病毒被發現與多次駭客攻擊結合,過去也曾經攻擊過孟加拉中央銀行與韓國銀行而聞名,甚至 2014 年的 Sony 被 朝鮮駭客 入侵事件也與這次的事件有相似之處,研究人員更找出關鍵證據,發現 Wannacry 與 2014 年「名嘴出任務(暗殺金正恩,The Interview)」導致 Sony 被駭事件的關鍵工具居然有相似同的一段程式碼。這也讓整起事件與朝鮮駭客拉上關係。

Google 安全研究員 Neel Mehta 發現到 2 月開始的 WCry 樣本與 2015 年初的 Cantopee 版本中,有段相同的程式碼。該版本乃是 Lazarus Group 這個駭客團體所使用的惡意性的後門軟體,這個團隊至少在 2011 年開始運作,過去發現的程式碼樣本已經將該團隊的各個事件,像是 2013 年南韓硬碟自滅攻擊,殲滅約有 TB 級的 Sony 影像資料。2014 年則透過攻擊 SWIFT 網路來偷走孟加拉中央銀行近 8,000 萬美元的錢:

在週五的數小時內,WCry 使用了美國國家安全局隱匿起來的程式碼,攻擊了 150 個國家,約 20 萬台電腦。軟體通常被稱作 WannaCry。自動複製的惡意軟體加密許多硬碟,直到受害者支付贖金解密。受感染的醫院主機很快就透過轉移病人和重新改道就會車路線來因應,世界各地的企業與政府機構迅速將電腦與網路斷開,因為他們不再運作,或防止其他主機同樣受到攻擊。至於初期爆發的原因,只是因為一個域名沒有被註冊起來,導致病毒瘋狂流竄之至。

|

|

|

關鍵對比, 朝鮮駭客 的程式碼內有玄機

Mehta 在週一時發 Twitter ,內文將 Lazarus Group 的程式碼與 WCry 程式碼對比,認為兩者間應為相同來源,但 Wcry 作者可能試圖欺騙研究者,加入 Cantopee 的程式碼,而誤以為是 Lazarus Group 在背後操盤。卡巴斯基研究室認為,這樣的假裝似是可信但不可能盡信。因為後來的變種中 WCry 將 Cantopee 的程式碼挪去。因此不是個誘餌:

Lazarus Group 目前已知的資訊太少,在安全公司 Novetta 在二月份的報告中亮相,卡巴斯基目前也在積極研究這個團體,雖然目前資料不多,但 Lazarus Group 目前被發現與朝鮮之間關係密切,因而懷疑朝鮮才是幕後的黑手。2015 年歐巴馬政府採取制裁朝鮮的策略,因為美國的情報來源確信朝鮮該為 2014 年 Sony 被駭事件負責。

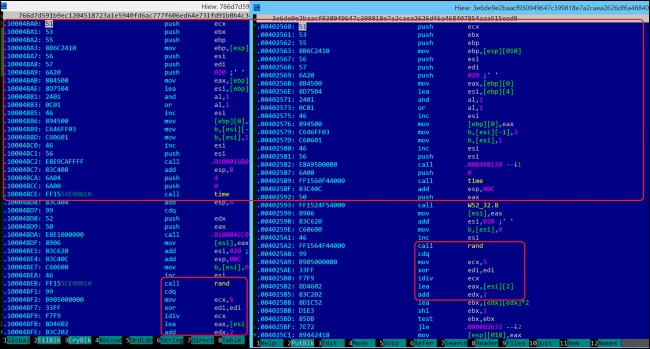

現階段多數研究者同意,Lazarus Group 與 Cantopee 之間的共通程式碼相當重要:

▲程式碼對照,如果字太小看不清楚可以看大圖。

FOX-IT 研究員 Maarten van Dantzig 表示:「大家找到了迄今為止發現所有版本的 WannaCrypt 之間的相似之處,並為 Lazarus 使用的工具研究打開了很多可能性。」

Lazarus 與朝鮮的聯繫,或許能解釋研究人員在上星期五的爆發中,觀察到的一些不尋常的行為。惡意軟件帶有編碼的機制,允許攻擊者關閉自我複製的攻擊連結。這種「殺戮開關」對於由經濟動機而發起的犯罪集團,所開發的惡意軟體來說,是非常不尋常的。相比之下,它們在國家贊助的駭客所寫的惡意軟體中更為常見。這點更加深了 Lazarus 與某國甚至是朝鮮有密切來往的可能。

Virus Bulletin 的安全研究員 Martijn Grooten 表示,惡意軟體作者通常為的是出名跟利益。損益控制不是這類人會做的事,就像恐怖攻擊那樣,不會突然因為談判和解就結束攻擊。 Lasarus 與朝鮮間的關係顯然並不尋常,可能是他們的金主。

朝鮮的崛起可能解釋了為什麼惡意軟體充滿了各種不尋常,包括無法觸發某個域名導致病毒持續破壞。此外更奇怪的是,WCry 沒有自動驗證使用者是否付出贖金,如果某個國家是他們的後盾,動機或許就是干擾與焦慮,並讓美國國家安全局顏面蒙羞,而不是獲得可觀金錢。這些都讓大家認為朝鮮的嫌疑比其他國家或組織來得大。