流量密碼 提供 科技、娛樂、流行、穿搭、影劇、遊戲、電競、開箱、資訊、正妹網紅女神 等各類新聞資訊等,發燒話題永不退流行,讓您第一手快速掌握,快速更新文章及最新消息的發布就是我們的宗旨,只要隨時關注流量密碼資訊就是掌握 流量密碼。

以太坊鬧鐘服務(Ethereum Alarm Clock)的智能合約程式碼遭駭 204 個 ETH,總價值近 26 萬美元,駭客利用協議中預定未來交易的漏洞,使他們能從取消交易中的返還 Gas 費用賺取價差。

(前情提要:LiveArt銷毀197枚被盗NFT、不與駭客談判直接報警;地板價回漲564 %)

(背景補充:2022加密貨幣攻擊已損23億鎂!immunefi:駭客偏愛BNB Chain、以太坊)

據區塊鏈安全和數據分析公司 PeckShield 昨(19)日發推表示,以太坊鬧鐘服務(Ethereum Alarm Clock)的智能合約程式碼中的一個錯誤被利用,當前駭客已竊取近 260,000 美元。

據了解,以太坊鬧鐘是讓用戶能夠通過預先輸入收款方地址、發送金額和交易時間來安排未來交易的服務,但用戶仍須預付未來的交易 gas 費用來完成排程。

利用 Gas Fee 退款漏洞

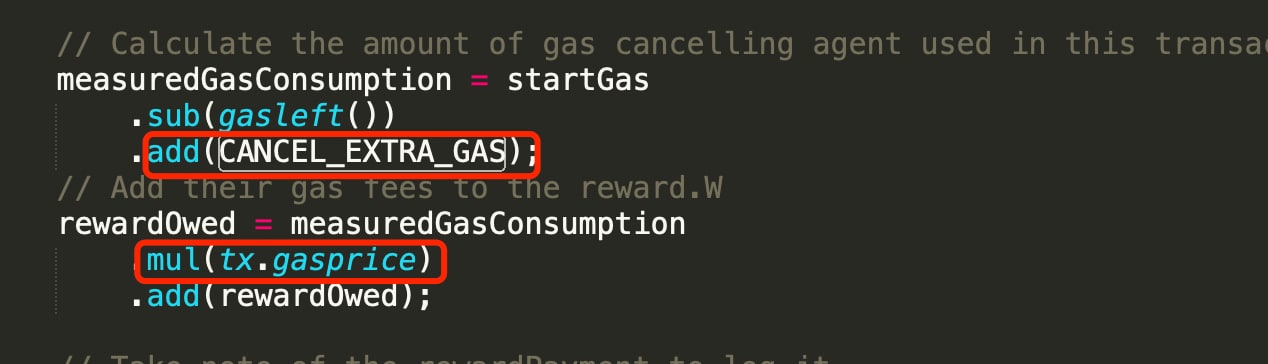

據 PeckShield 調查稱,該協議保留為取消的交易提供 gas 費用退款的功能,攻擊者本質上是利用了這點,在他們的以太坊鬧鐘合約上調用取消函數,並增加了交易費用,導致智能合約不斷向駭客支付比原本 gas 費用金額更高的退款,藉此從漏洞中賺取價差。

我們已經確認了一個漏洞,它利用巨大的 Gas 價格遊戲來玩 TransactionRequestCore 合約,以獲得原始持有者的獎勵。事實上,該漏洞利用向礦工支付了 51% 的利潤,因此獲得了巨額的 MEV-Boost 獎勵。

We’ve confirmed an active exploit that makes use of huge gas price to game the TransactionRequestCore contract for reward at the cost of original owner. In fact, the exploit pays the 51% of the profit to the miner, hence this huge MEV-Boost reward. https://t.co/7UAI0JFv72 https://t.co/De6QzFN472 pic.twitter.com/iZahvC83Fp

— PeckShield Inc. (@peckshield) October 19, 2022

漏洞合約存在超過 4 年

隨後,Web3 安全公司 Supremacy 也補充說明此次駭客攻擊的完整分析,目前駭客已經利用漏洞反覆賺取約 204 個 ETH,當前價值約 26 萬美金。

有趣的攻擊事件,TransactionRequestCore 合約四年了,它屬於 ethereum-alarm-clock 項目,這個項目七年了,駭客居然找到了這麼舊的程式碼進行攻擊。

截稿前,駭客已經轉走 69 個 ETH 進 FTX 交易所中。

好文章出於 動區